VulnHub渗透测试JIS-CTF:VulnUpload

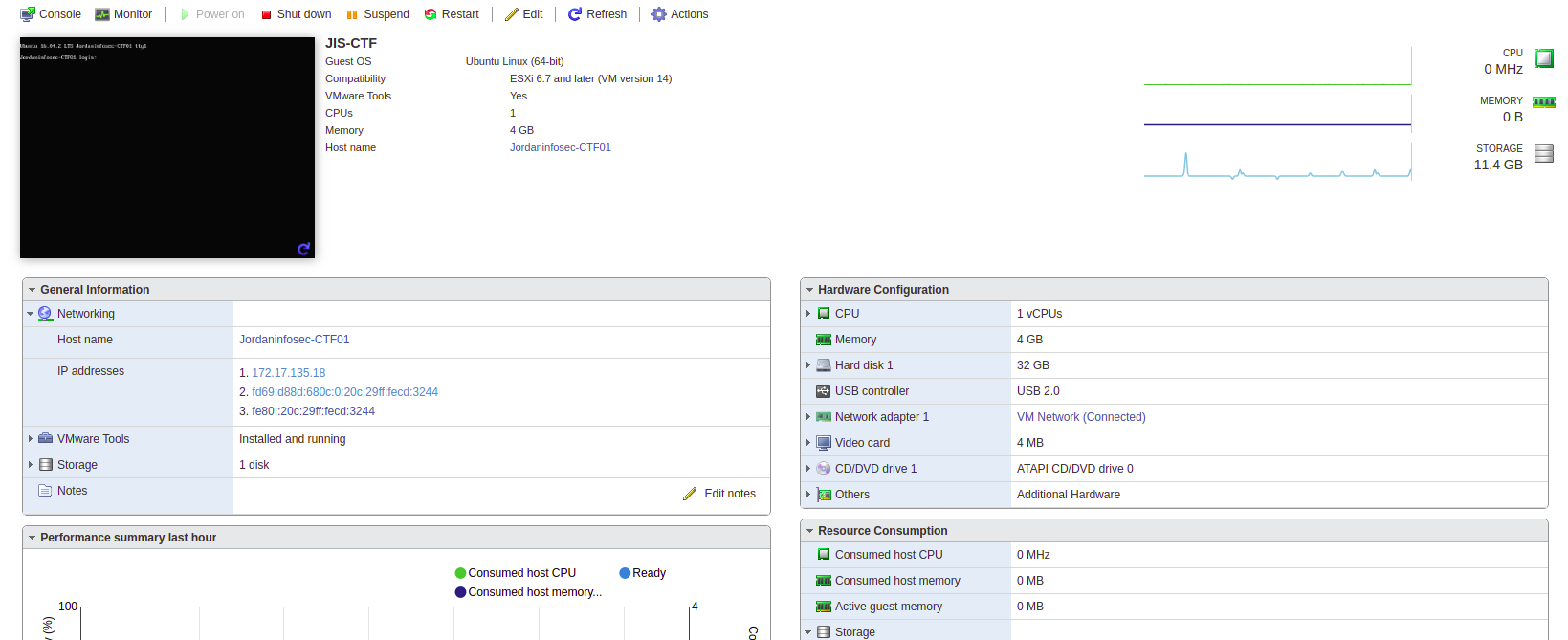

靶机

运行环境

-

VM Workstation

-

VM Esxi

-

VirtualBox

IP说明

| VM | IP |

|---|---|

| kali | 172.17.135.75 |

| JIS-CTF | 172.17.135.18 |

说明

难度: 初学者

描述: 本靶场环境共有5个flag,找出所有flag大约需要1.5小时

官方作者标注此靶场只能在VirtualBox下运行,经过测试发现,可导入到VM Workstation使用,且可通过VM Workstation导出为ovf文件,然后导入到VM Esxi平台使用

发现主机

直接从ESXI的控制台即可看到

找到主机ip为172.17.135.18

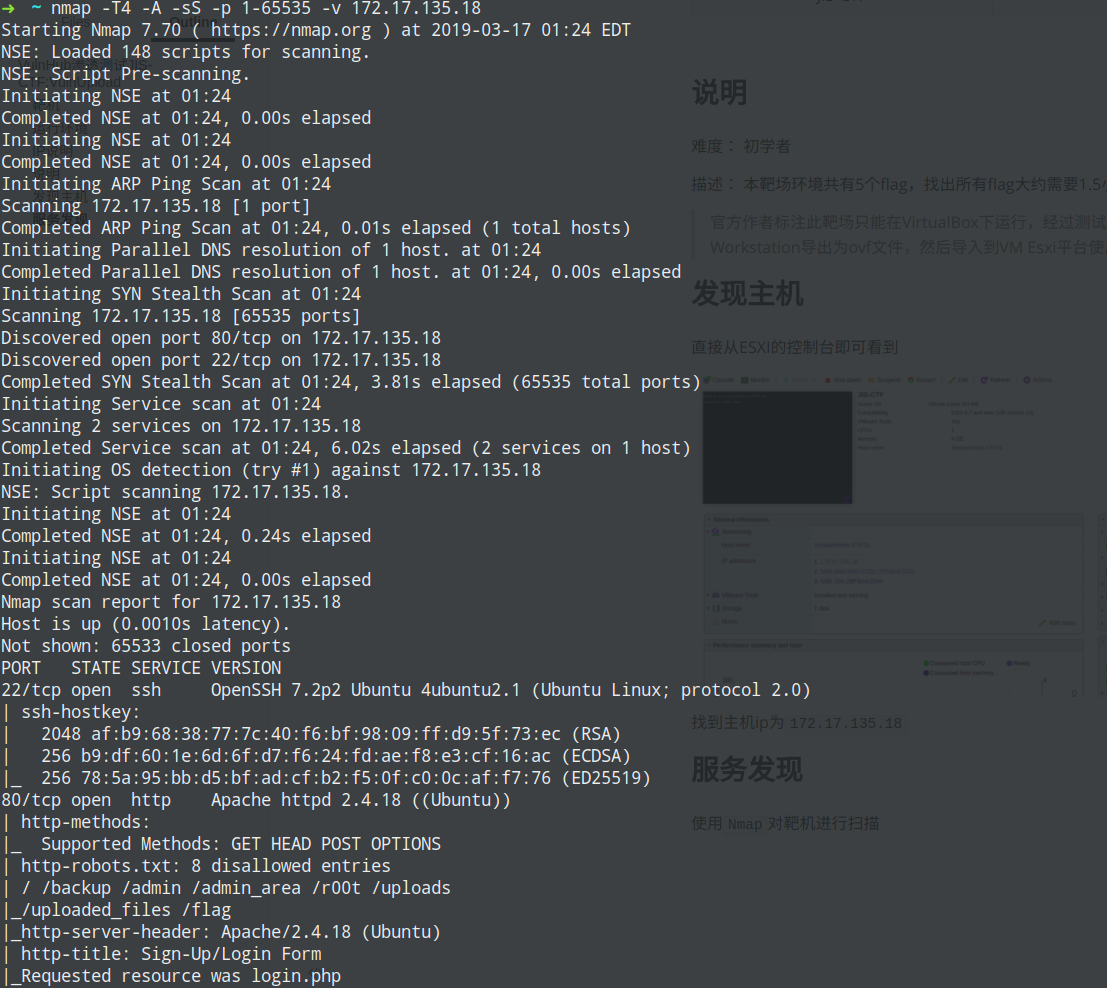

服务发现

使用Nmap对靶机进行扫描

检测已知服务

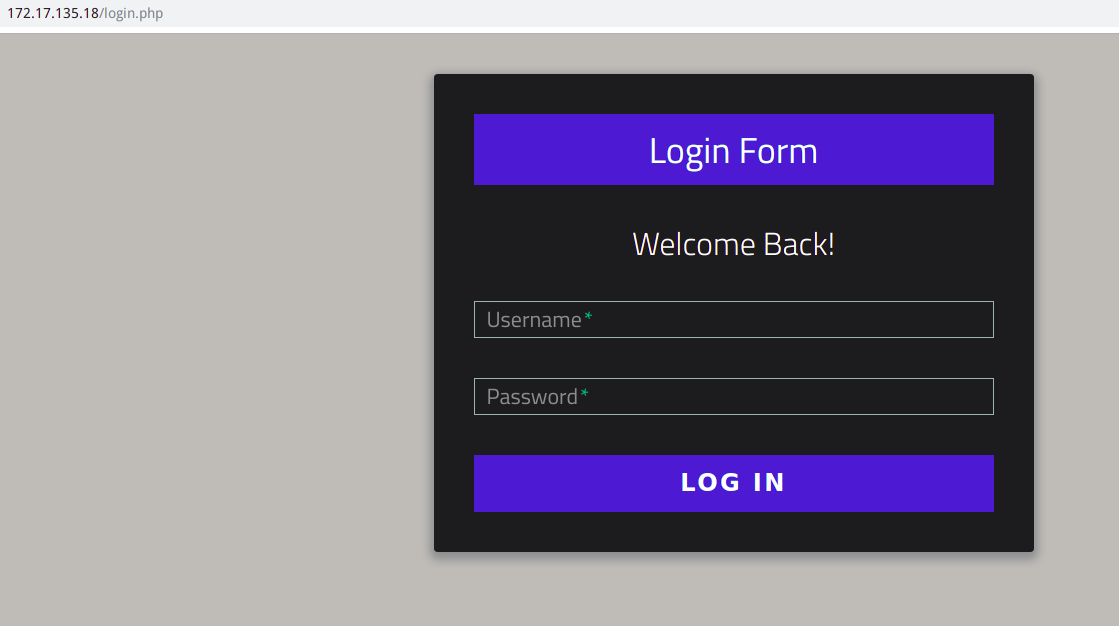

访问80端口,发现是一个登录

通过nmap的探测发现robots.txt,有下列目录

User-agent: *

Disallow: /

Disallow: /backup

Disallow: /admin

Disallow: /admin_area

Disallow: /r00t

Disallow: /uploads

Disallow: /uploaded_files

Disallow: /flag依次访问发现可访问目录有

/admin_area

/uploaded_files

/flag

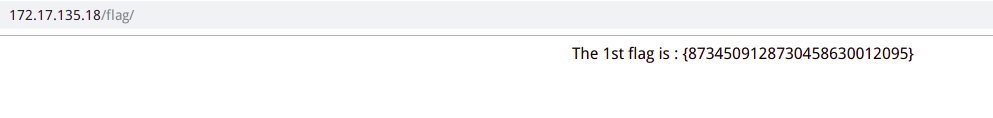

在/flag目录下发现flag1

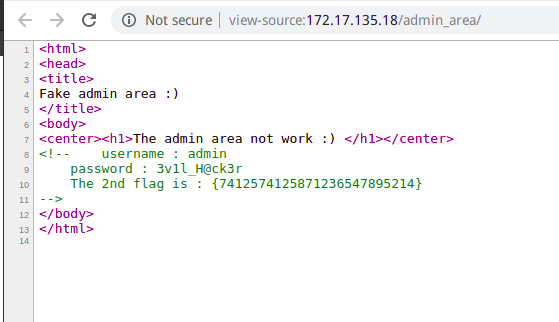

访问/admin_area,查看源代码发现flag2,以及一个账号密码

猜测该账号密码为login.php的登录账号,尝试登录

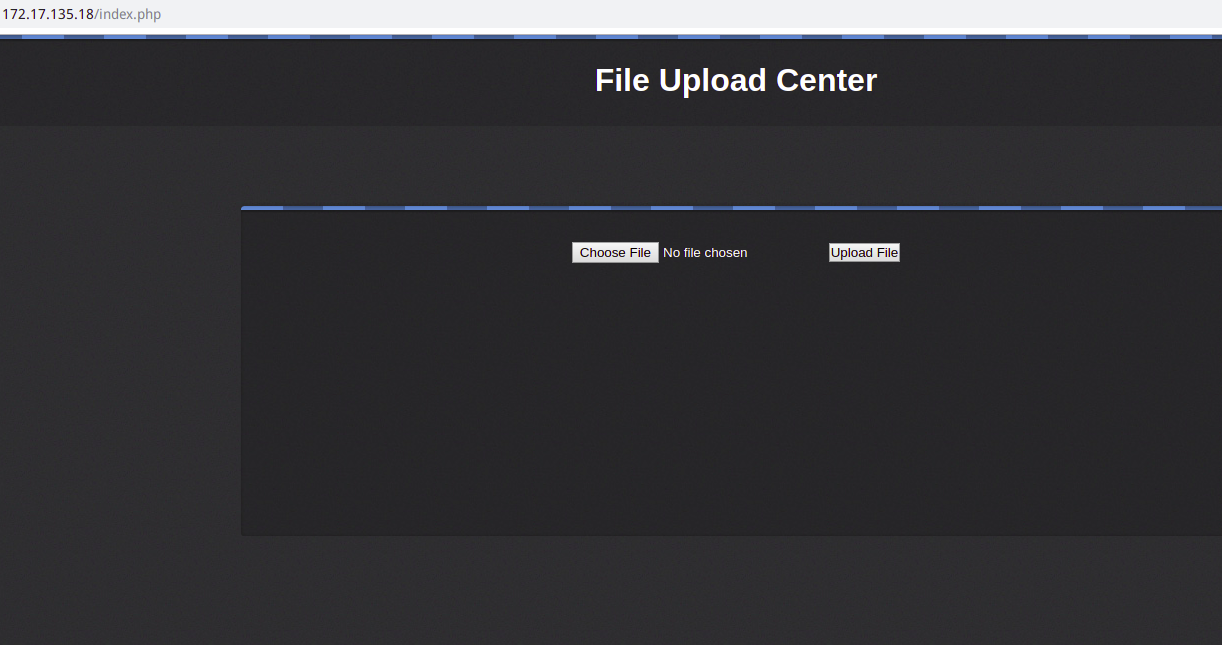

登录成功发现有上传位置,直接尝试上传一句话木马

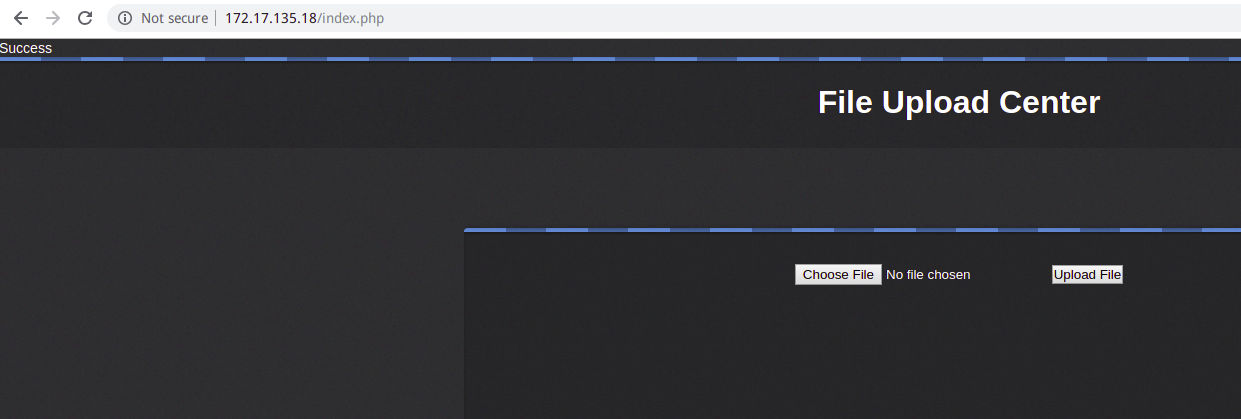

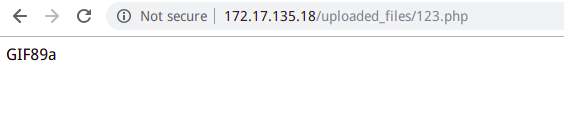

上传成功,但是没有上传文件的地址。此篇刚开始时检测了一些可访问目录,与上传有关的可访问目录为/uploaded_files,此时猜测文件上传到了本目录,访问一下一句话,使用上传的名字

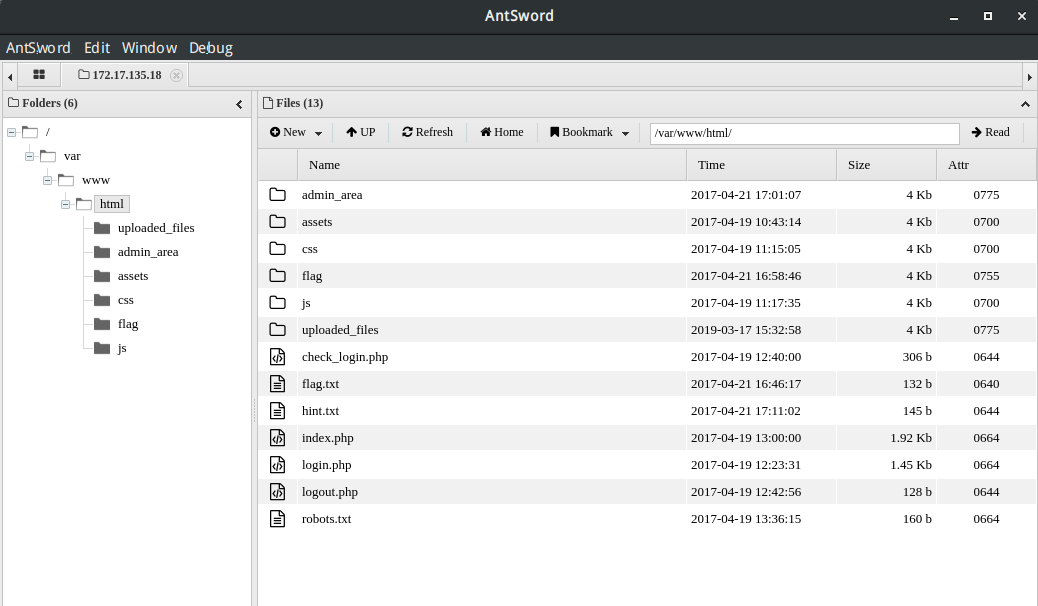

使用蚁剑连接

目录下有flag.txt,直接查看发现无法查看

转而查看hint.txt,查看内容发现flag3

try to find user technawi password to read the flag.txt file, you can find it in a hidden file ;)

The 3rd flag is : {7645110034526579012345670}

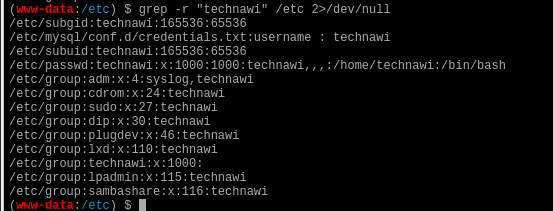

翻看目录后发现一无所获,打开虚拟终端,使用grep进行遍历查找,这里如果是从根目录开始的话效率会非常低,我从关键目录开始遍历,例如etc目录

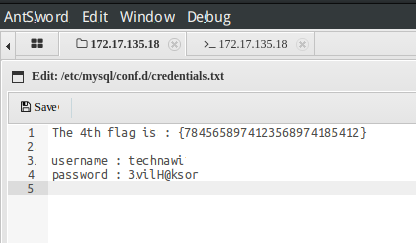

发现异常行/etc/mysql/conf.d/credentials.txt:username : technawi存在username,查看文件

发现flag4,并得到提示,使用ssh登录服务器拿到flag5,至此,所有的flag均已获得

➜ ~ ssh [email protected]

The authenticity of host '172.17.135.18 (172.17.135.18)' can't be established.

ECDSA key fingerprint is SHA256:ThPvIGqyDX2PSqt5JWHyy/J/Hy2hK5aVcpKTpkTKHQE.

Are you sure you want to continue connecting (yes/no)? yes

Warning: Permanently added '172.17.135.18' (ECDSA) to the list of known hosts.

[email protected]'s password:

Welcome to Ubuntu 16.04.2 LTS (GNU/Linux 4.4.0-72-generic x86_64)

* Documentation: https://help.ubuntu.com

* Management: https://landscape.canonical.com

* Support: https://ubuntu.com/advantage

0 packages can be updated.

0 updates are security updates.

Last login: Wed Mar 6 11:41:14 2019

technawi@Jordaninfosec-CTF01:~$ cat /var/www/html/flag.txt

The 5th flag is : {5473215946785213456975249}

Good job :)

You find 5 flags and got their points and finish the first scenario....

technawi@Jordaninfosec-CTF01:~$

若需要获取root权限,可以直接使用sudo su -获得

靶机flag:

The 1st flag is : {8734509128730458630012095}

The 2nd flag is : {7412574125871236547895214}

The 3rd flag is : {7645110034526579012345670}

The 4th flag is : {7845658974123568974185412}

The 5th flag is : {5473215946785213456975249}