0x00 77777

- "77777" is my girlfriend's nickname,have fun xdd:)

- hk node:47.75.14.48

- cn node:47.97.168.223

- (Two challenge servers are identical, use either of them.)

-

做题时被burpsuite坑了好久,一直POST不过去数据,之后用hackbar搞定。

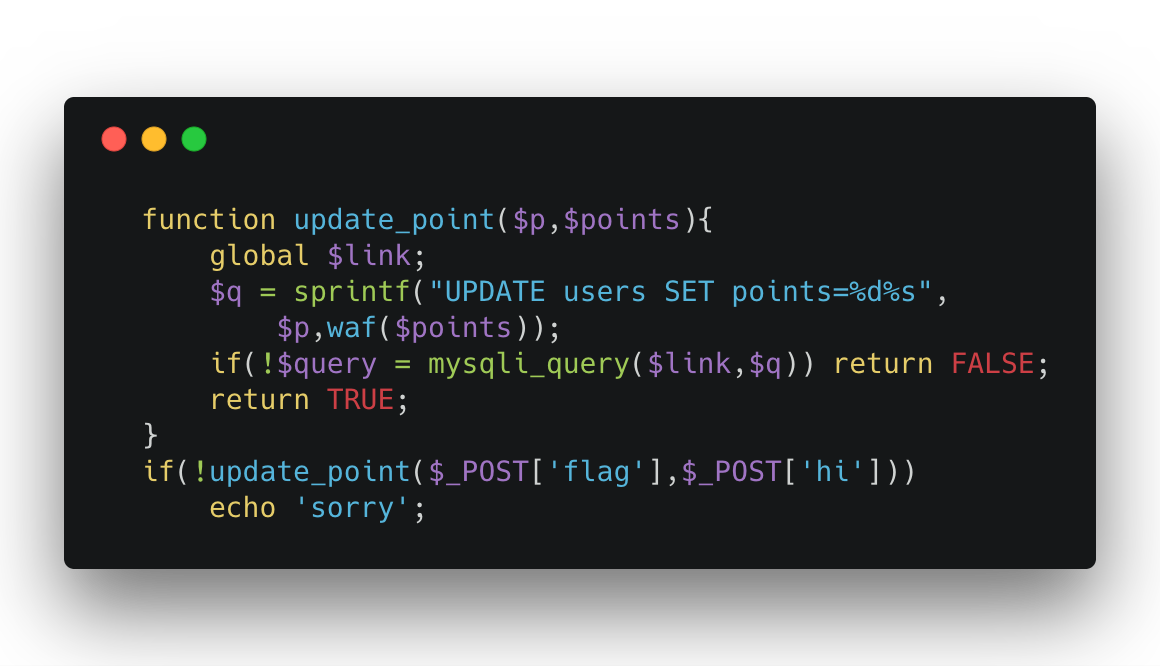

直接在首页post两个参数flag和hi,可以看到profile里的points发生改变。根据图片中的代码提示可以确定,这是update型注入,然后开始fuzz测试,报错函数全都被ban了。

等号被ban,使用<>绕过;

where ord(mid(password,1,1))<>104这样可以通过特征匹配得到flag,但是这样的脚本会有一些问题。赛后看到@DISC的wp

*CONV(HEX((SELECT MID(password,{},1))),16,10)然后就可以写个脚本愉快的拿到flag了。